Установка системы предотвращения вторжений Suricata (IDS / IPS / NSM) на pfSense

Задача:

---------------------------------------------------------------Установить и настроить систему предотвращения вторжений suricata

Из официальной документации Suricata — Open Source IDS / IPS / NSM engine. Что же это значит:

- IPS (Intrusion Prevention System) — Системы предотвращения вторжения

- IDS (Intrusion Detection System) — Системы обнаружения вторжения

- NSM (Network Security Monitoring) — Мониторинг сетевой безопасности

Suricata — open source IPS/IDS система, основанная разработчиками Snort. Suricata поддерживает формат правил Snort, но при этом имеет ряд отличий, таких как более продвинутая система IPS, возможность использования GPU в режиме IDS, многозадачность, высокая производительность. Это система предотвращения вторжений (Intrusion Prevention System), обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них.

Системы IPS можно рассматривать как дополнение или расширение к системе обнаружения вторжений (IDS), так как задача отслеживания атак остается одинаковой. Однако IPS должна отслеживать активность в реальном времени и при обнаружении предотвратить атаку.

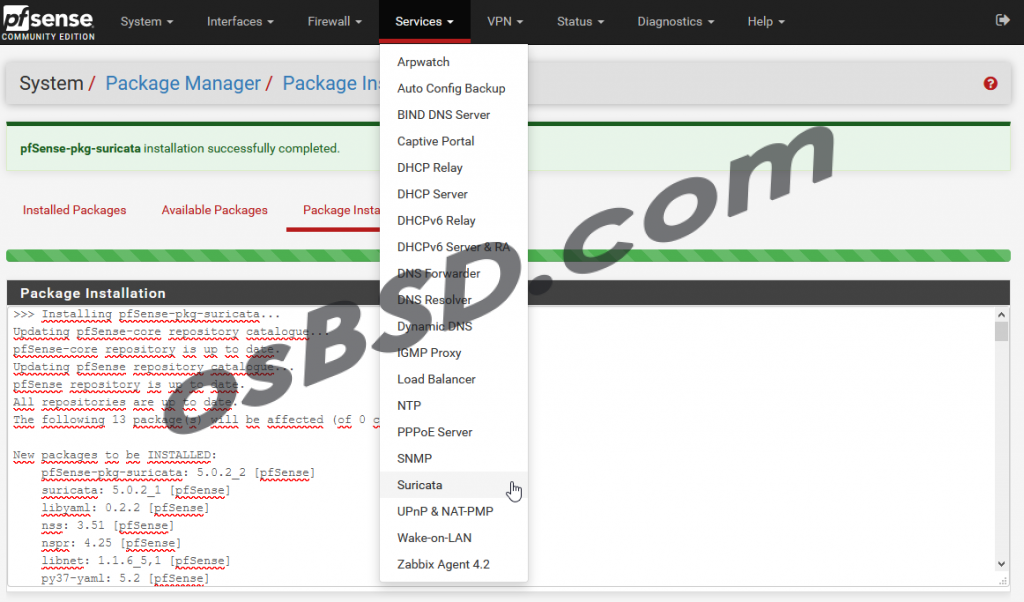

Для установки переходим в главном меню: System > Package Manager > Available Packages > набираем в поиске «Suricata» и устанавливаем

При удачной установке вы увидите сообщение: «pfSense-pkg-suricata installation successfully completed.» Переходим в «Services > Suricata» и приступаем к настройке

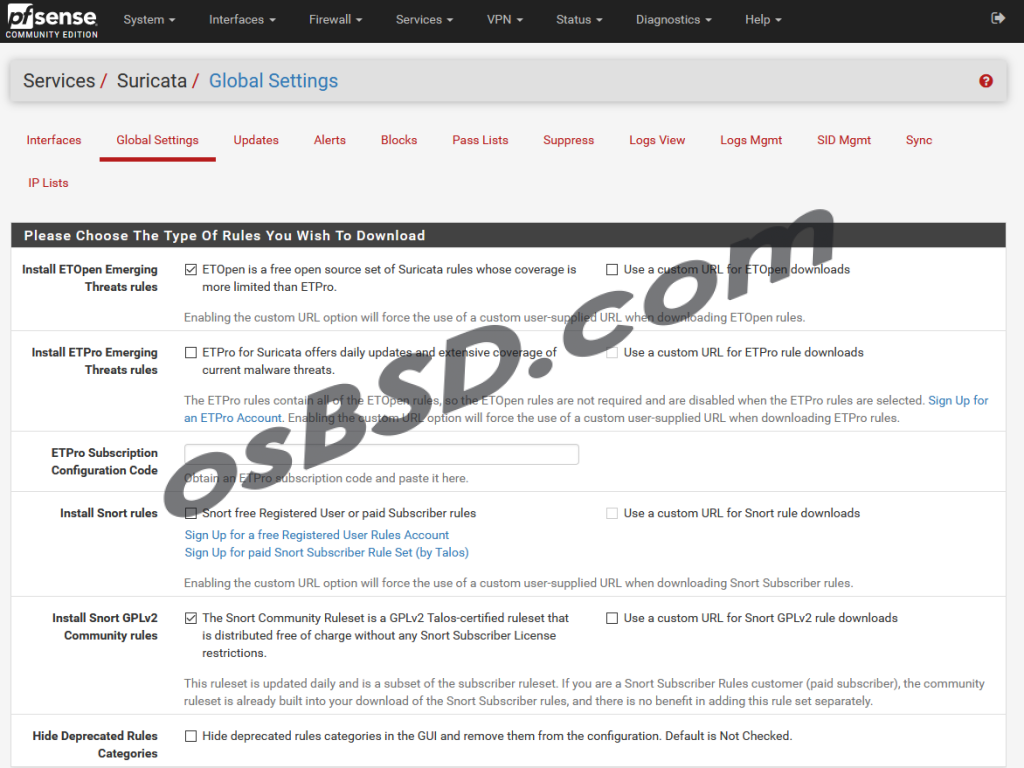

первым делом настраиваем «Global Settings», отмечаем два пункта:

- Install ETOpen Emerging Threats rules

- Install Snort GPLv2 Community rules

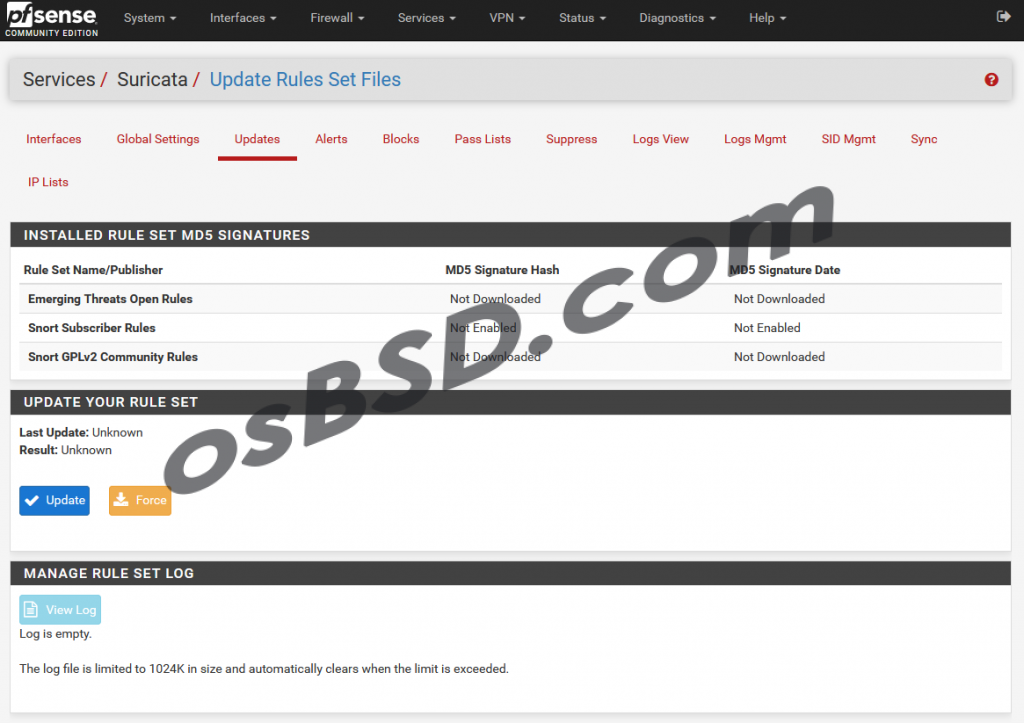

Сохраняемся, переходим во вкладку «Updates» и обновляемся

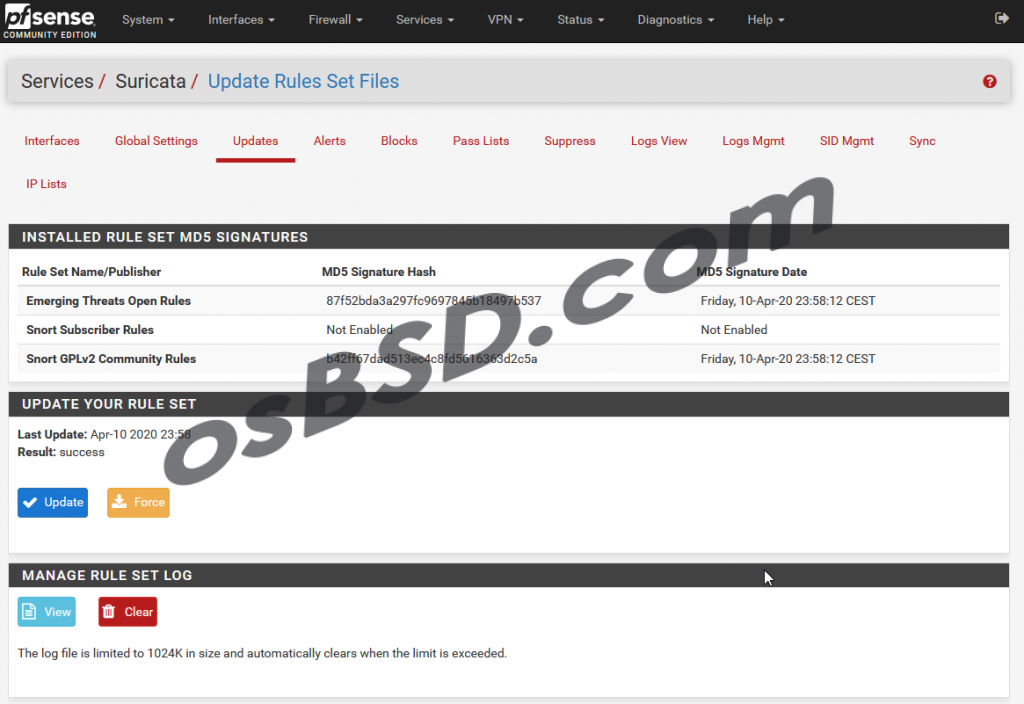

При успешном обновлении мы увидим значения «MD5 Signature Hash»

Возвращаемся во вкладку «Global Settings» и настраиваем:

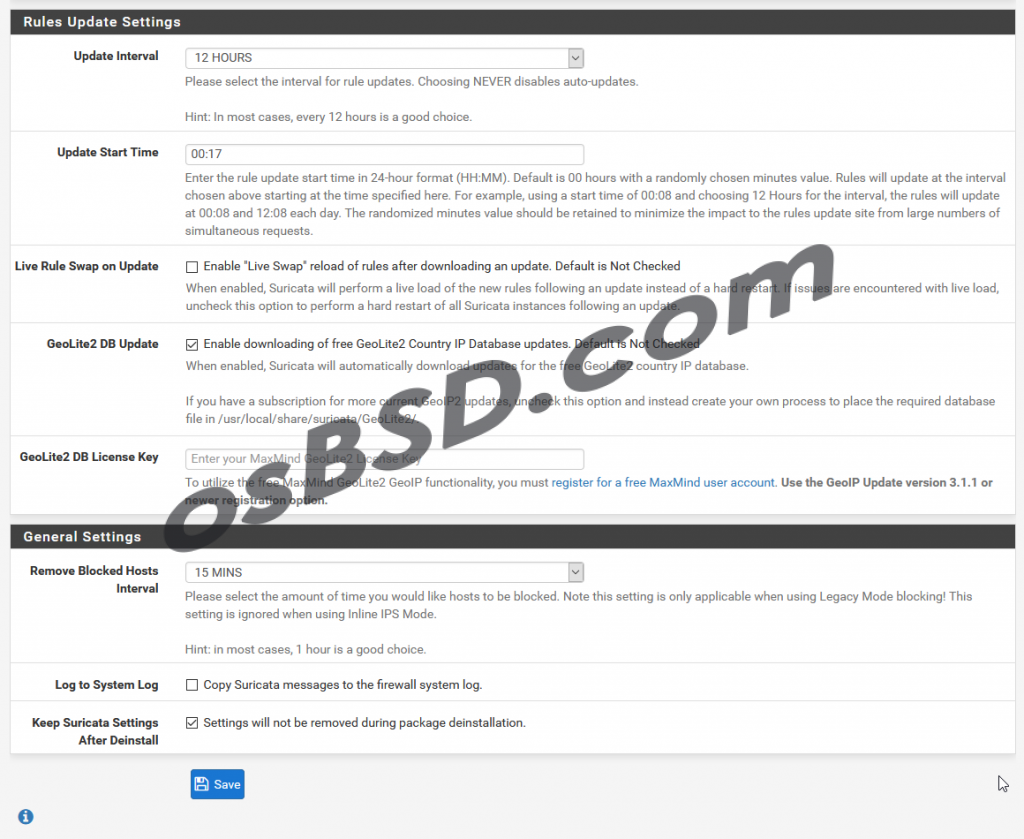

- Rules Update Settings

- Update Interval > 12 Hours

- General Settings

- Remove Blocked Hosts Interval > 15 Mins

Переходим в главном меню: Services > Suricata > Interfaces. Нажимаем «Add» и переходим к настройке интерфейса

Отмечаем и с конце страницы сохраняемся:

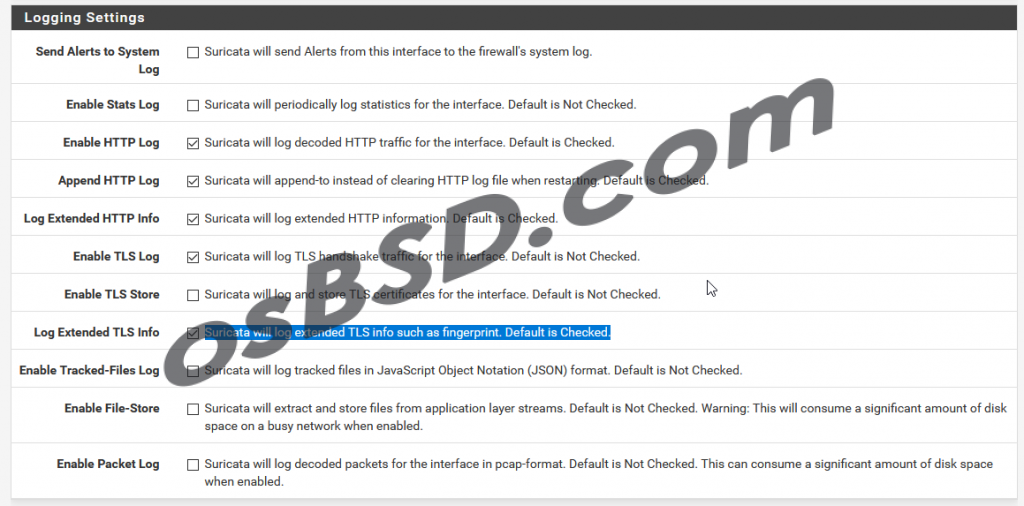

- Logging Settings

- Enable TLS Log — Suricata will log TLS handshake traffic for the interface. Default is Not Checked.

- Log Extended TLS Info — Suricata will log extended TLS info such as fingerprint. Default is Checked.

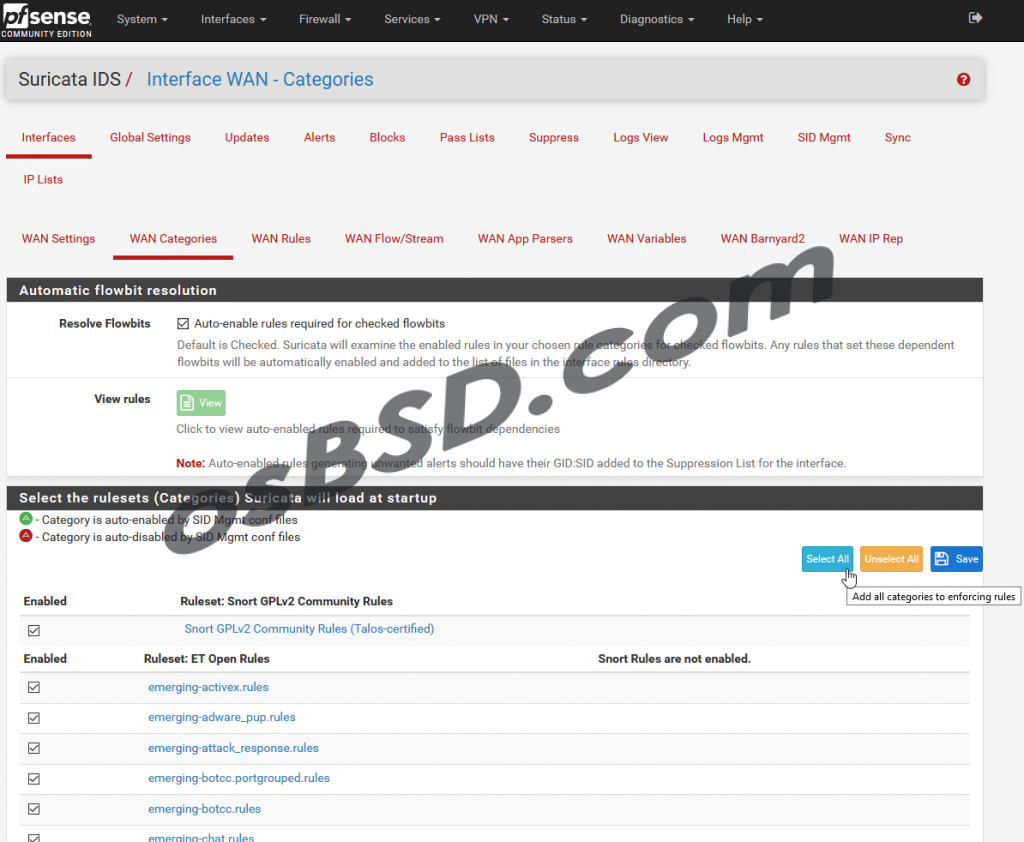

Переходим во вкладку «WAN Categories». Отмечаем «Resolve Flowbits — Auto-enable rules required for checked flowbits» , нажимаем кнопку «Select All» и сохраняемся

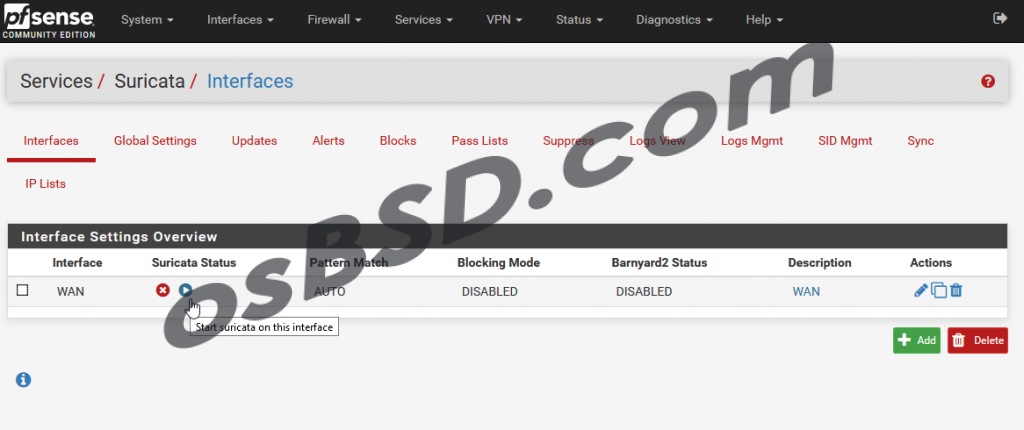

Запускаем интерфейс

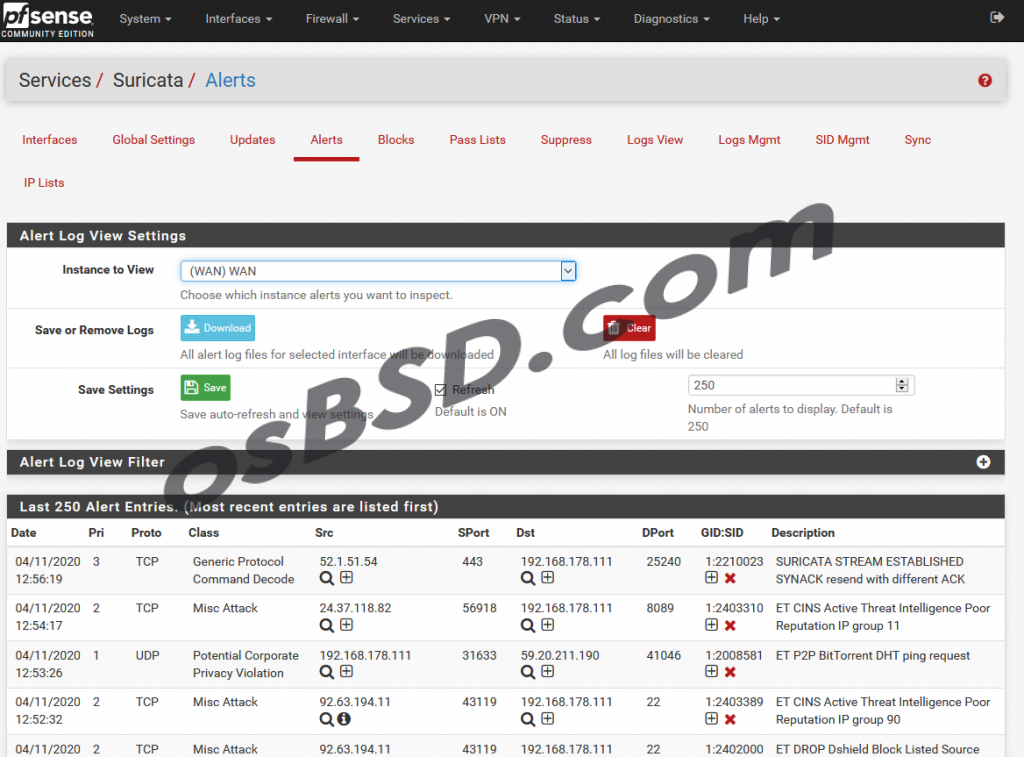

Проверяем работу

В данной статье мы настроили Suricata с целью мониторинга, автоматическую блокировку будем рассматривать позже и уже в другой статье.

А если обновление проходит не успешно? Я уже и принудительно урлы указал, откуда качать обновления и безполезно. Результат — Неудача. Часа два уже его мучаю — не хочет скачивать мне обновления и всё тут.

Хороший вопрос, к сожалению сейчас я ей не пользуюсь, чтобы проверить и как-то подсказать.

Понятно. Комментарий отклонили, помощи я не дождусь. Спасибо.

Модер, а чем тебе мой комментарий не понравился? Словом «урлы»? Ты не знаешь что такое урлы? Для тебя это нецензурное выражение что-ли? О_О

Я был некоторое время в офлайне, это причина. всё одобрил, всё ответил )

Hi All !

Настраивал по данной статье Сурикату на свой pfSense.

Таких проблем не возникло. Все обновилось сразу.

(Если речь идет о пункте «… «Updates» и обновляемся» ).

Жду продолжения с настройкой Сурикаты… (пока смотрю что в сети делается — жуть как интересно)

Это всё прекрасно и замечательно, но оба IDS/IPS в pfSense даже с галочкой не блокируют сетевой пакет, даже если стоит Block Offenders. Причина в том, что во всех бесплатных правилах стоит действие Alert. Делать то что? все правила перетыкать?