High Availability OPNsense в виртуальной среде VirtualBox

Задача:

---------------------------------------------------------------Настроить с нуля и протестировать работу кластера высокой доступности OPNsense в виртуальной среде VirtualBox от Oracle

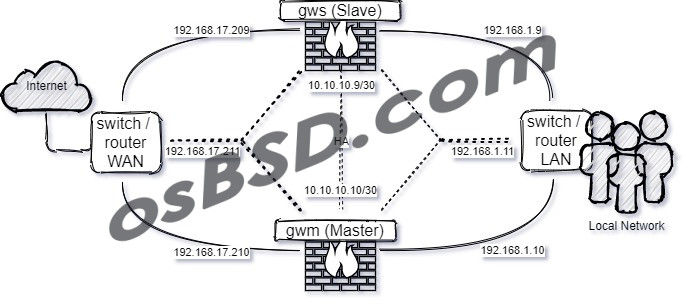

Карта сети, которую будем настраивать

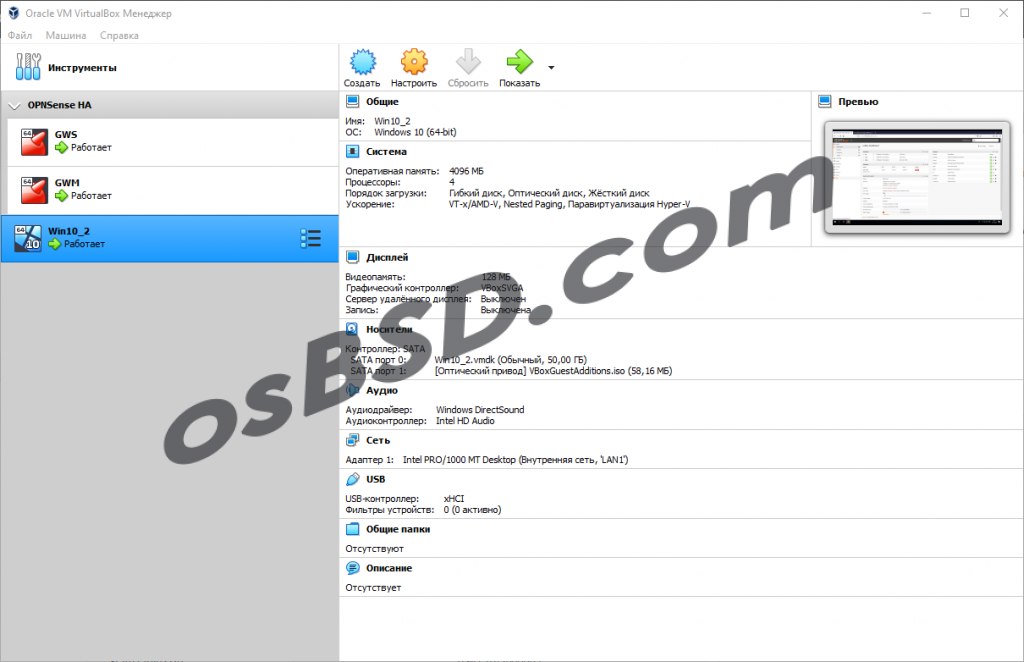

Создаём три виртуальные машины

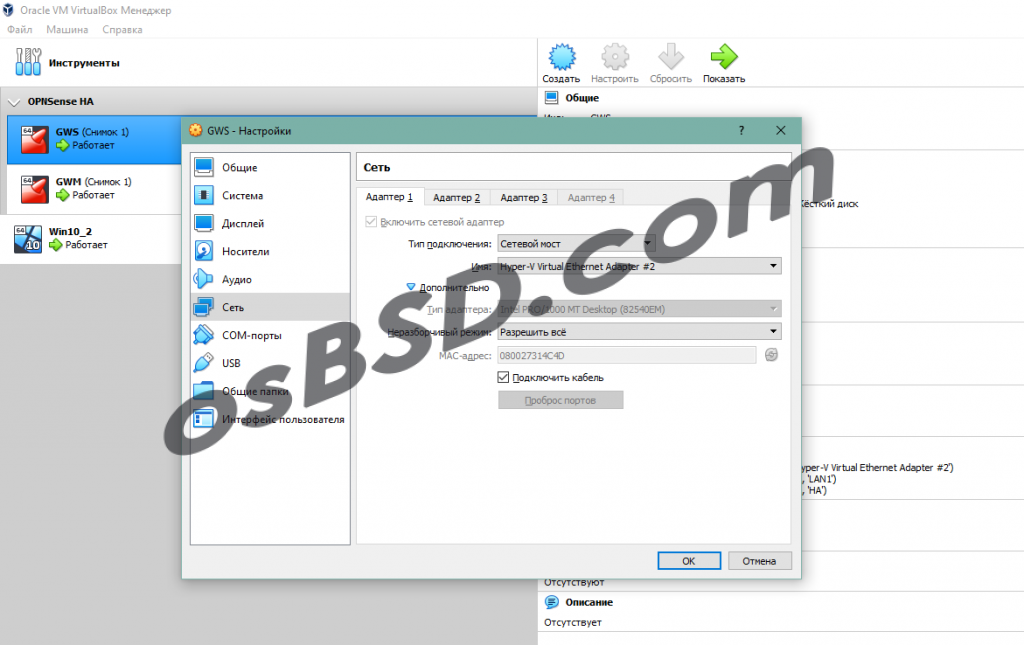

Важно в настройках виртуальных сетевых интерфейсов для параметра «Неразборчивый режим» указать «Разрешить всё» (В английском варианте: Promiscuous Mode «Allow All»). Так выглядят настройки WAN интерфейса

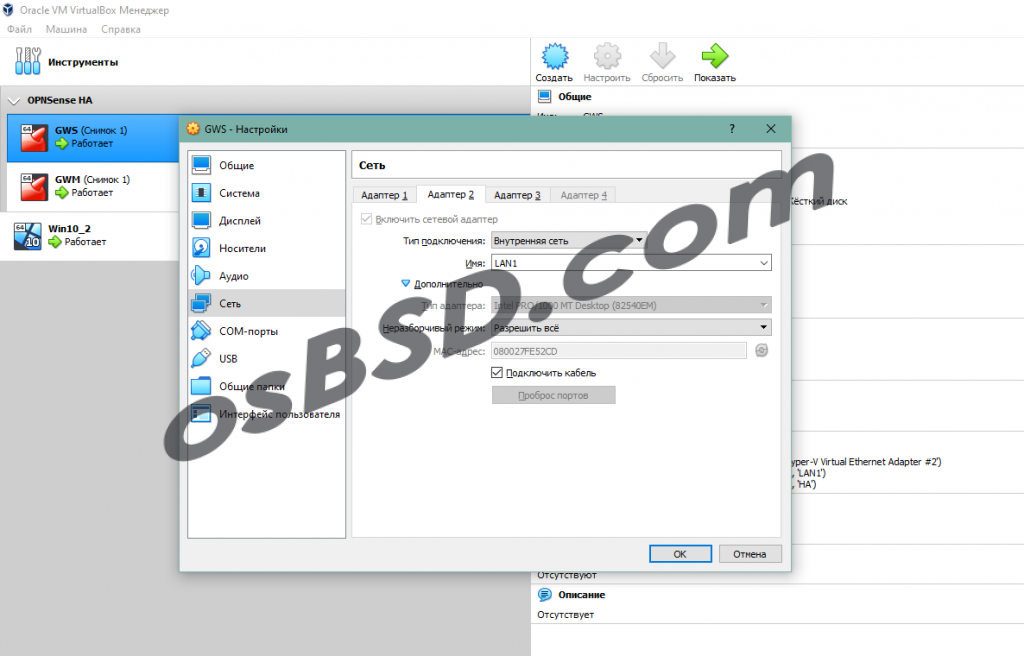

Настройки интерфейса локальной сети (LAN). Важно, чтобы у обоих файрволов были одинаковые имена сети. В нашем случае «LAN1». Какое имя вы будете использовать, особой разницы не имеет.

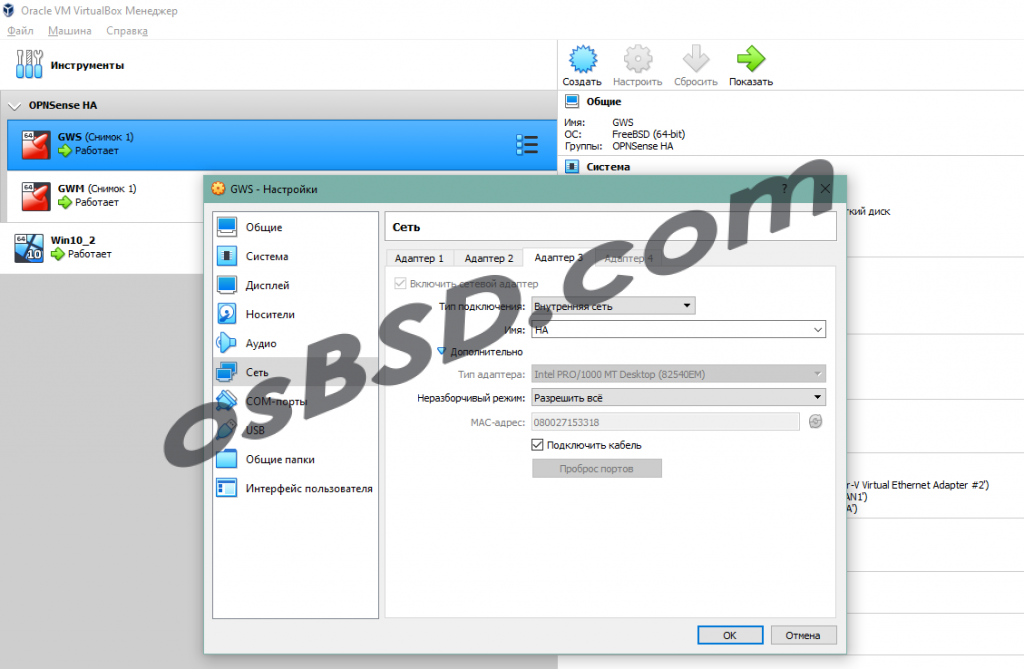

Настройки интерфейса «HA», сети (High Availability) обеспечивающей отказоустойчивость. Также важно иметь одинаковое имя сети.

Аналогичный настройки должны быть сделаны на втором «GWS» файрволе. В тестовой системе с операционной системой Windows 10 мы настраиваем только один интерфейс локальной сети, аналогичный LAN1.

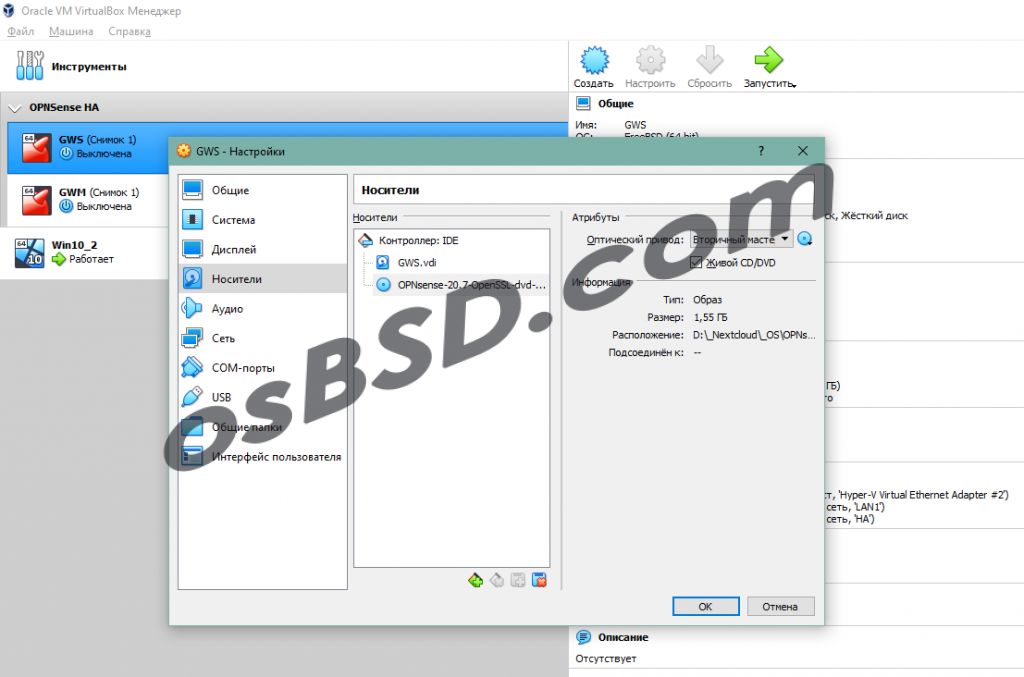

Далее монтируем установочный образ ISO с OPNsense

Установку OPNsense можно почитать в статье «Установка OPNSense на сервере VMWare ESXi«. Не забываем после установки извлечь установочный образ, иначе вы опять загрузитесь с ISO и будете настраивать систему которая будет работать до перезагрузки и соответственно все настройки не сохранятся.

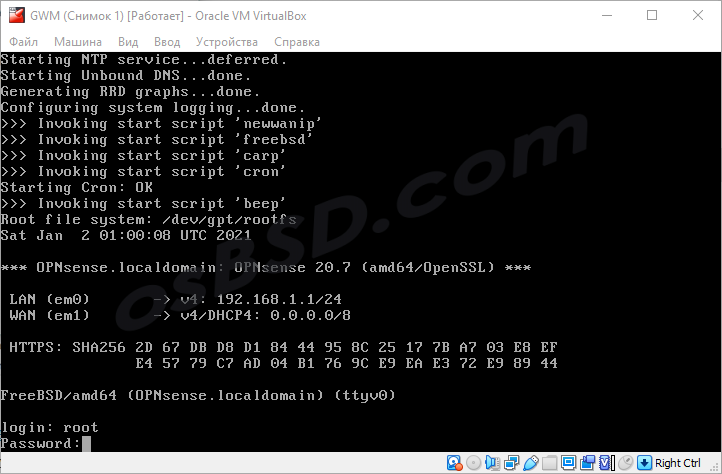

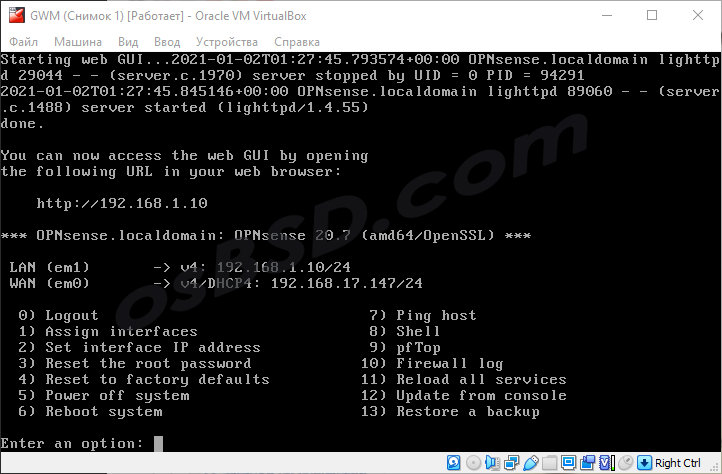

После установки и перезагрузки OPNsense, авторизуемся. Как видим для локальной сети автоматически назначается первый интерфейс из системы.

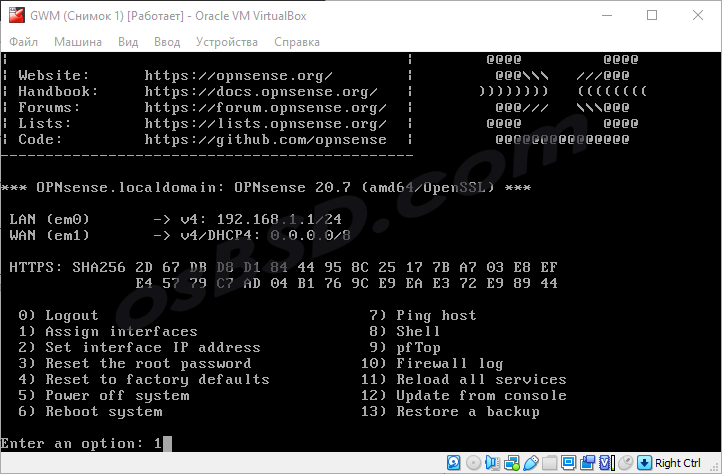

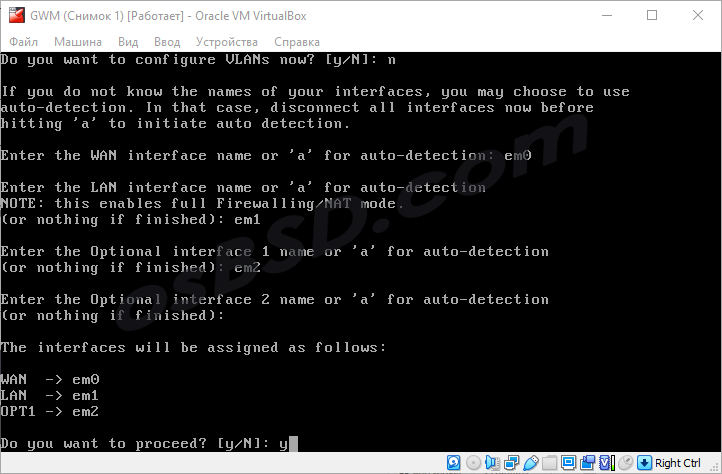

Переназначаем сетевые интерфейсы, согласно таблички

| Локальная сеть | LAN1 | em0 |

| Внешняя сеть | WAN | em1 |

| Отказоустойчивая сеть | HA | em2 |

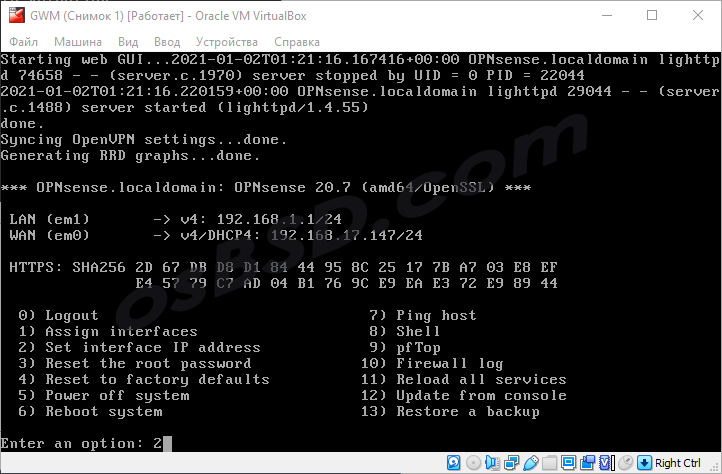

Настраиваем сетевой интерфейс для локальной сети

В процессе настройки, мы должны назначить статический IP адрес согласно нашей карты сети, активировать DHCP сервер и настроить пул для выдачи динамических адресов. Аналогичные настройки делаем на втором OPNsense, только IP адрес соответственно используем другой. Единственное на втором файрволе, можно не включать DHCP сервер, или просто сразу сказать что вы будете получать по DHCP и получить адрес с первого OPNsense. А позднее через веб-интерфейс настроить как необходимо.

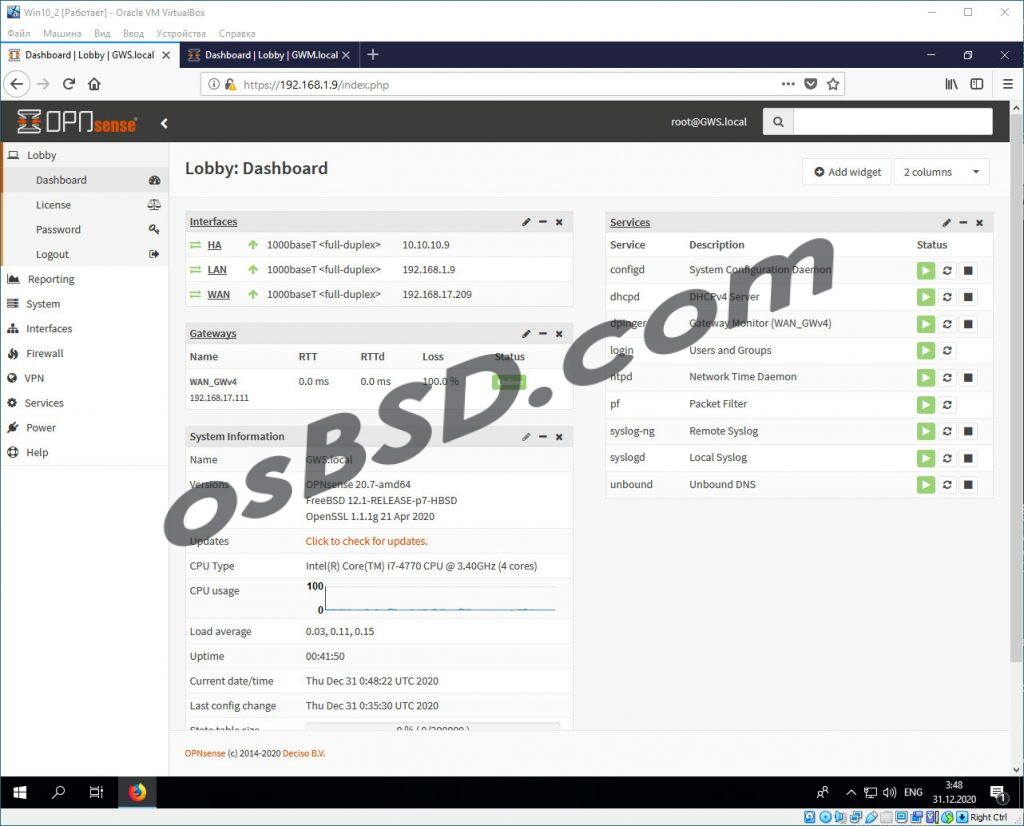

Открываем браузер тестовой машины Windows10 и авторизуемся на файрволах. Идем в меню «System > Settings > Administration» и активируем HTTPS. Вторым шагов изменяем имена файрволов (System > Settings > General)

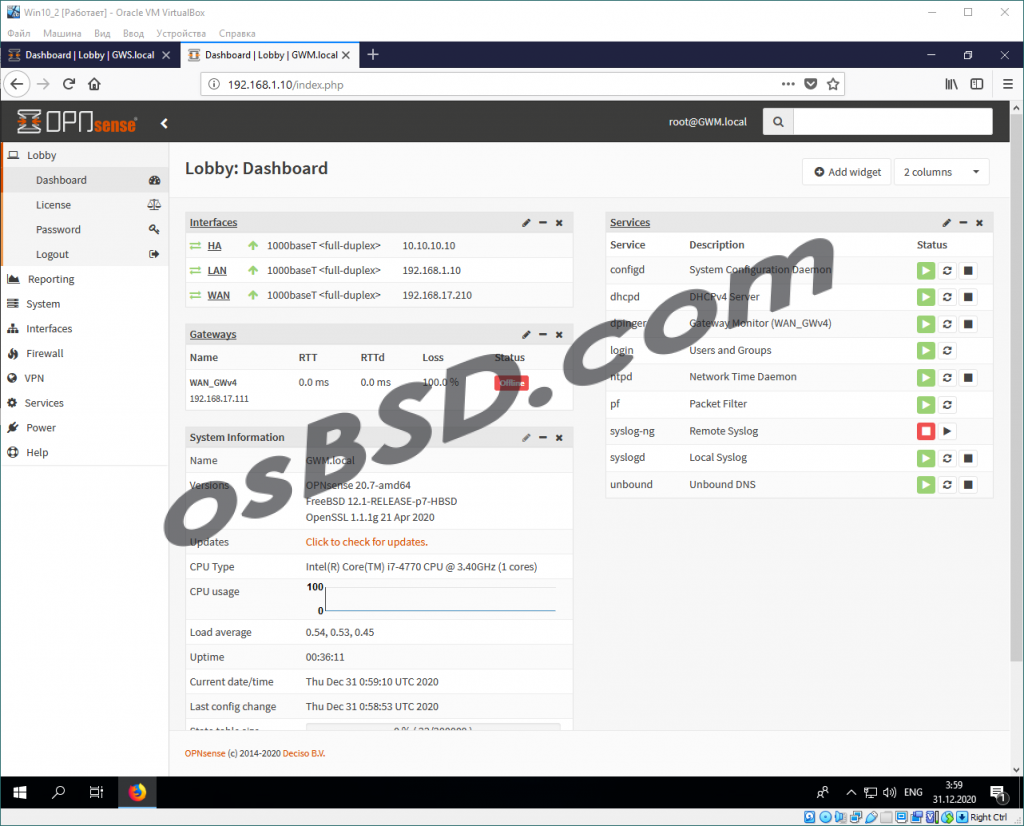

Настраиваем интерфейсы на втором файрволе «GWS»

Аналогично, но с другими IP адресами, настраиваем на первом (GWM — главный OPNsense).

В процессе настройки нашёлся баг: если указывать статический адрес WAN интерфейса, то для его шлюза статус будет всегда красный. Возможно есть решение.

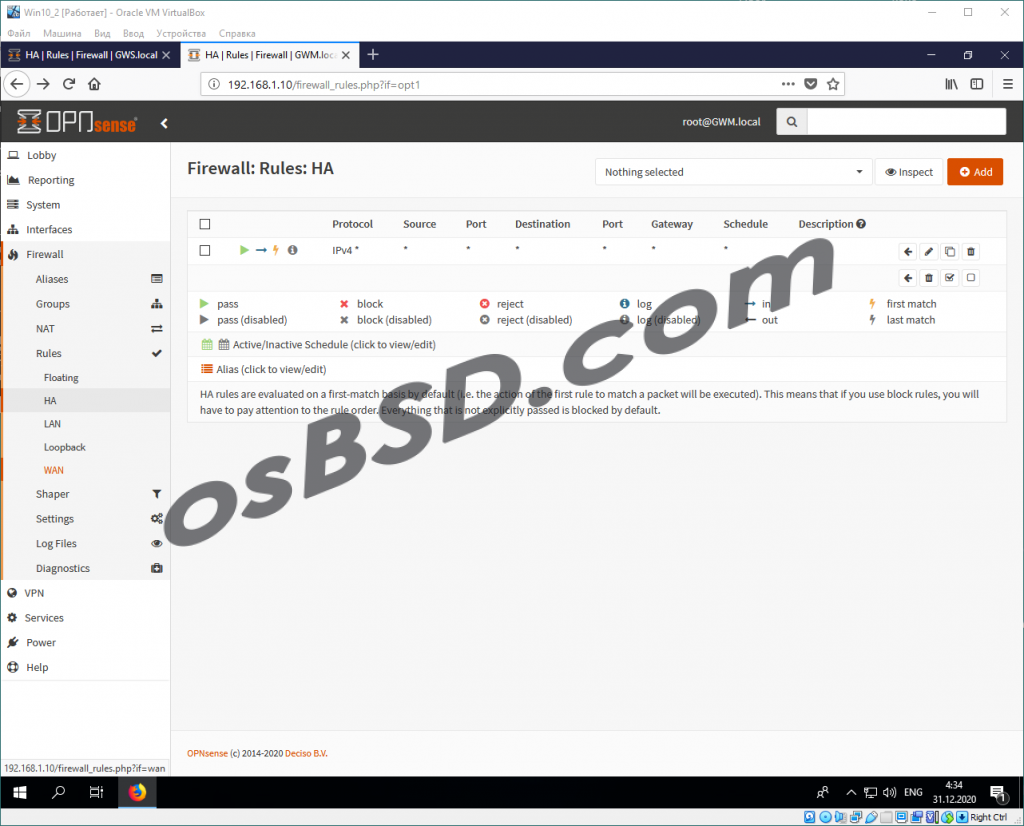

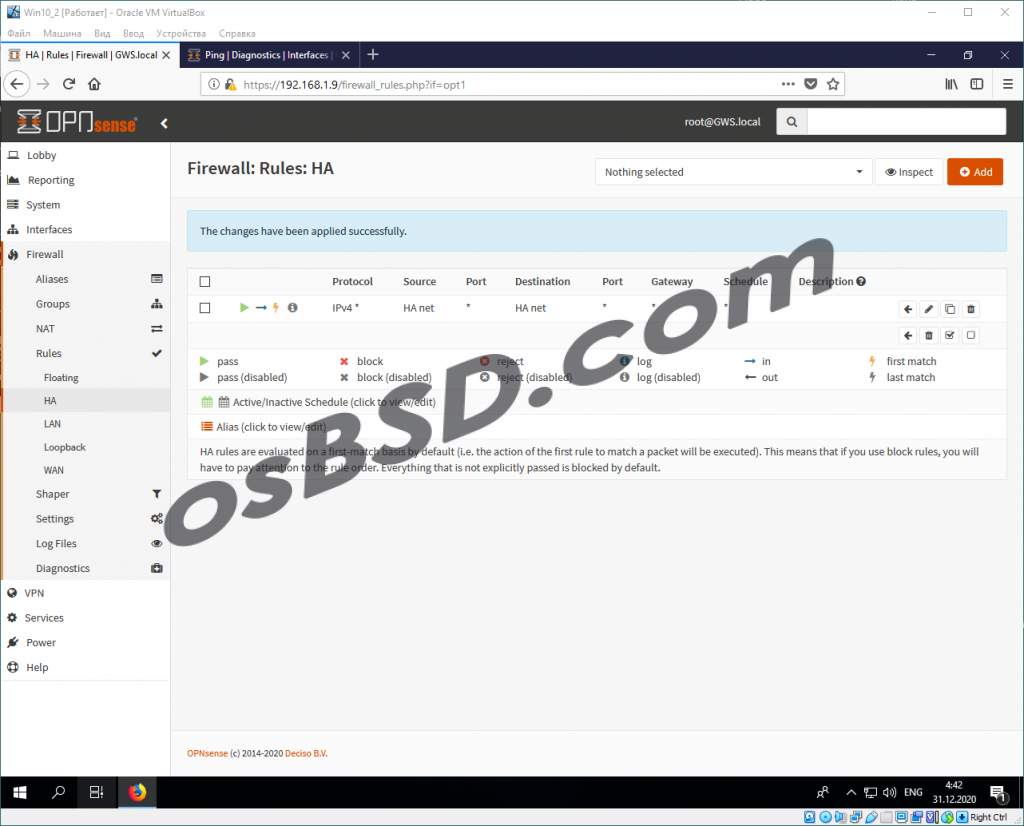

На обоих файрволах разрешаем трафик между HA интерфейсами

В целях безопасности, можно немного уменьшить разрешения. Всё зависит от того где и как у вас расположены файрволы.

Проверяем доступность между узлами.

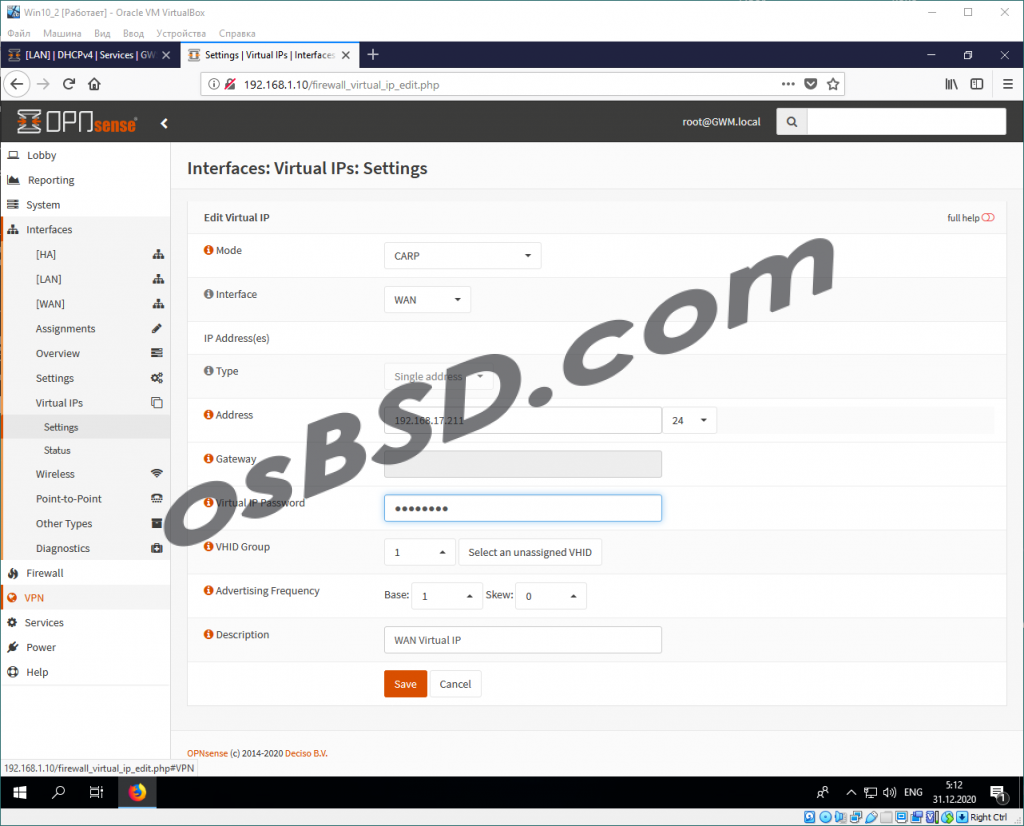

Настраиваем внешний виртуальный IP адрес на главном GWM

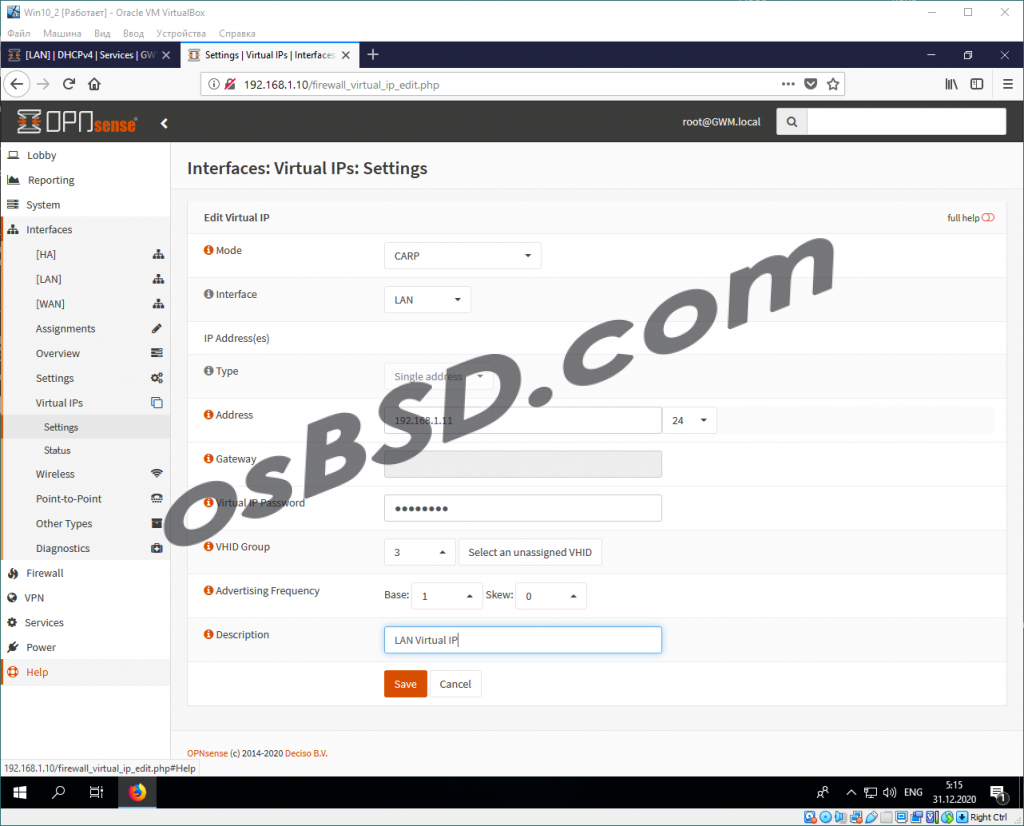

Настраиваем внутренний виртуальный IP адрес на главном GWM, для локальной сети

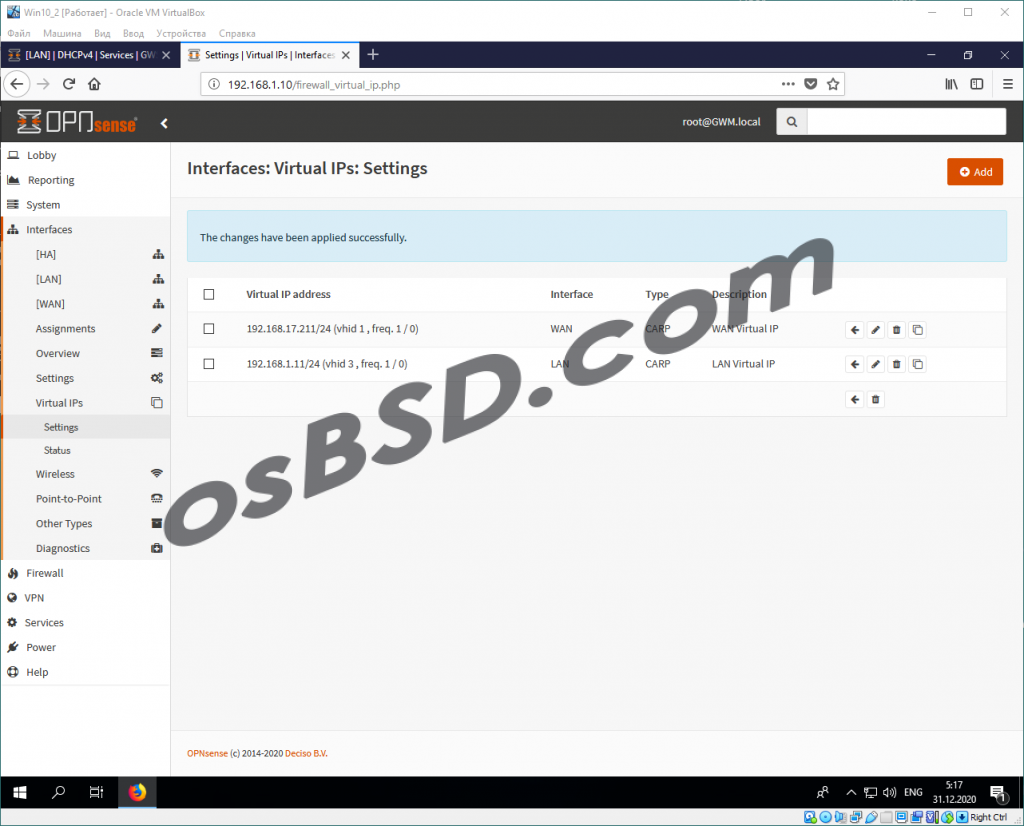

Вот что должны получить

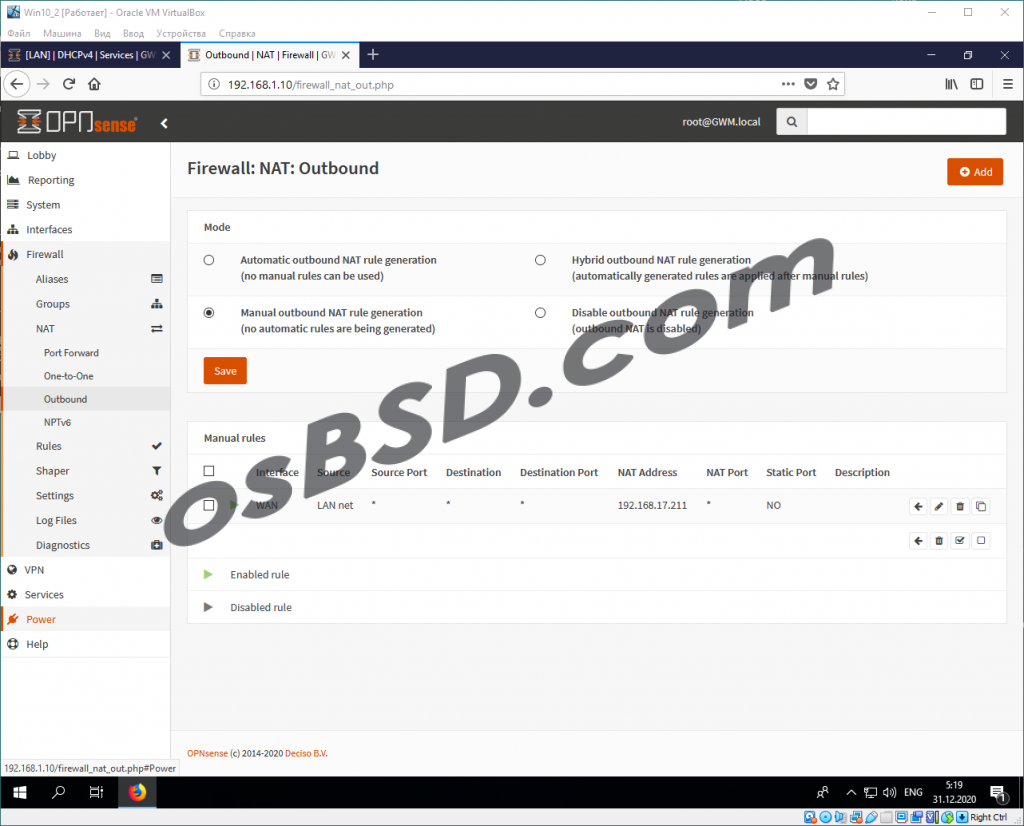

Настраиваем согласно картинки правила для исходящего трафика

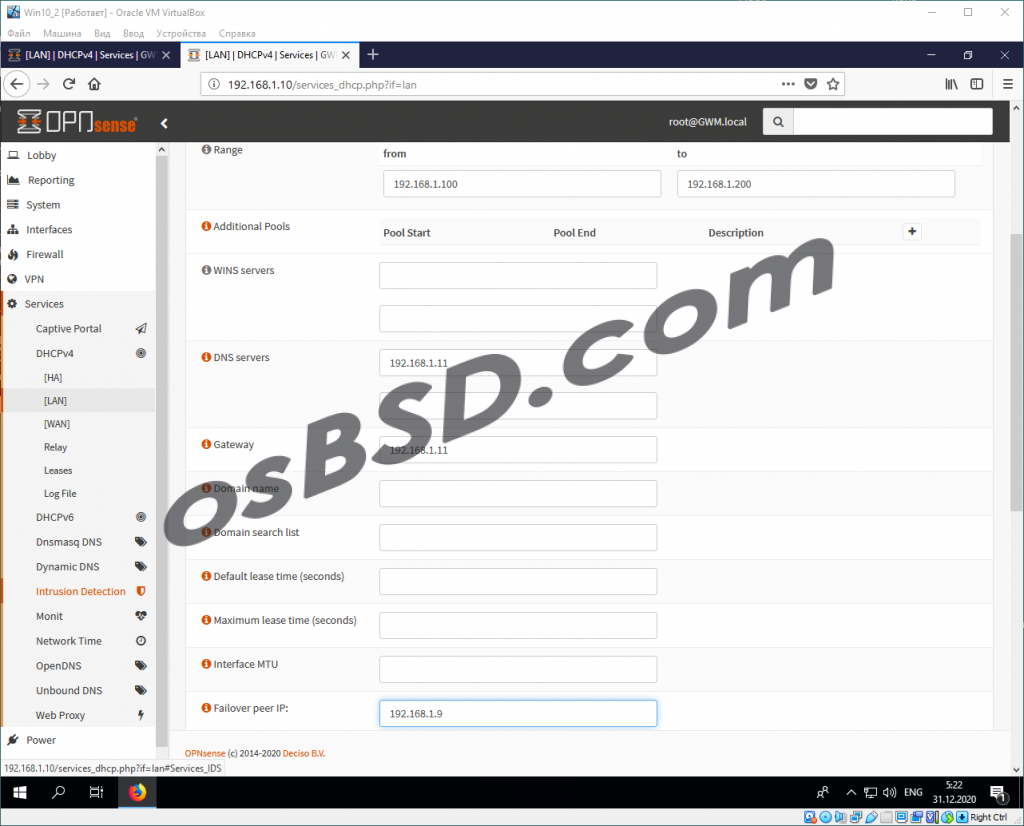

Настраиваем DHCP сервер на главном файрволе

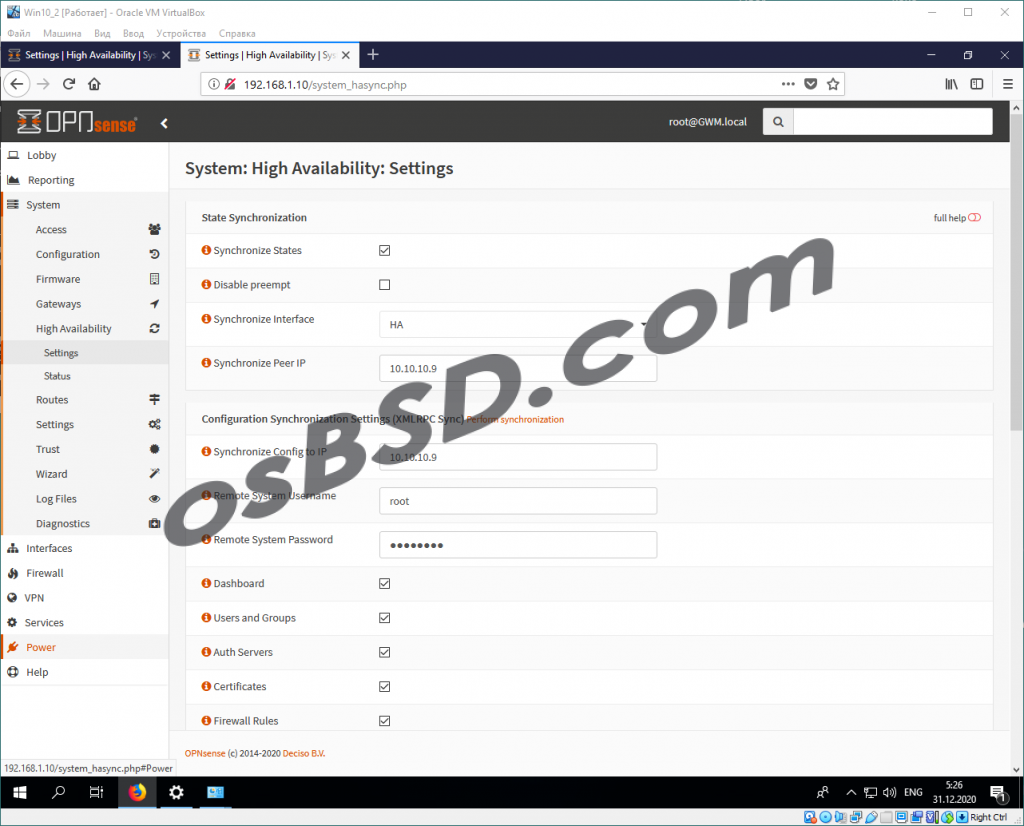

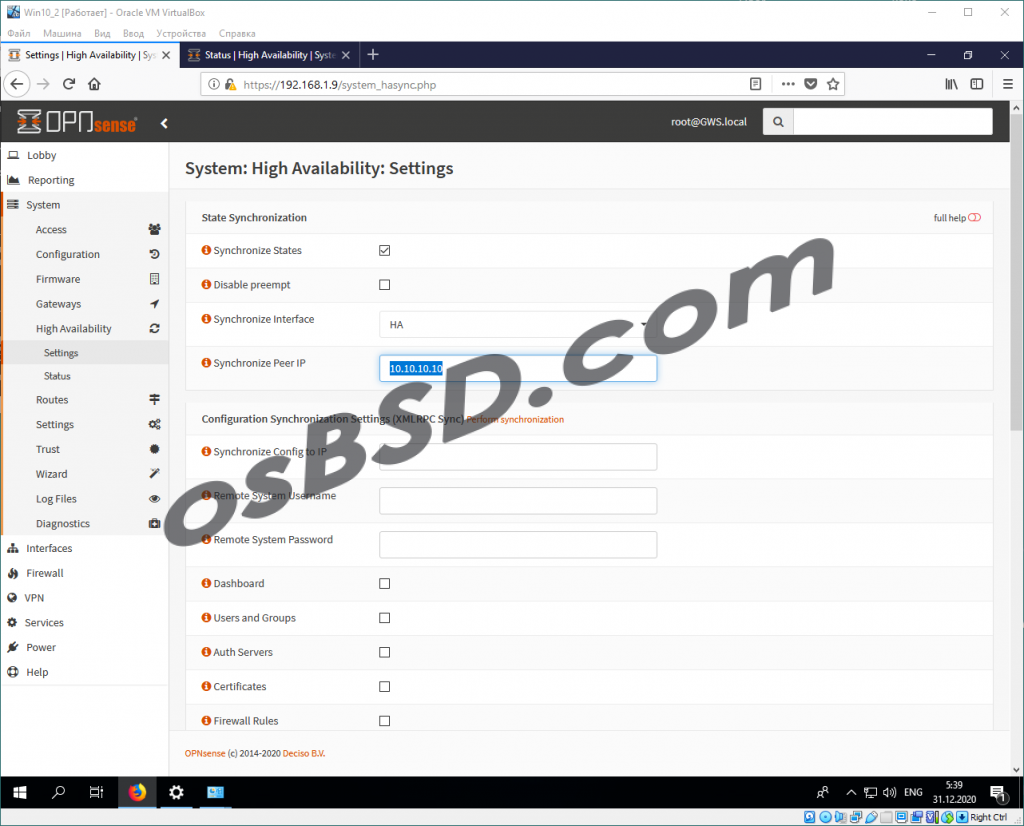

Настраиваем отказоустойчивость на главном OPNsense. Важно знать, что для параметра «Synchronize Config to IP» указать только IP адресс, будет правильным при использовании HTTP. В нашем случае, так как мы активировали HTTPS, нужно указывать: «https://10.10.10.9». Если вы используете не стандартный порт, то необходимо указывать с номером порта. К примеру: «https://10.10.10.9:4443»

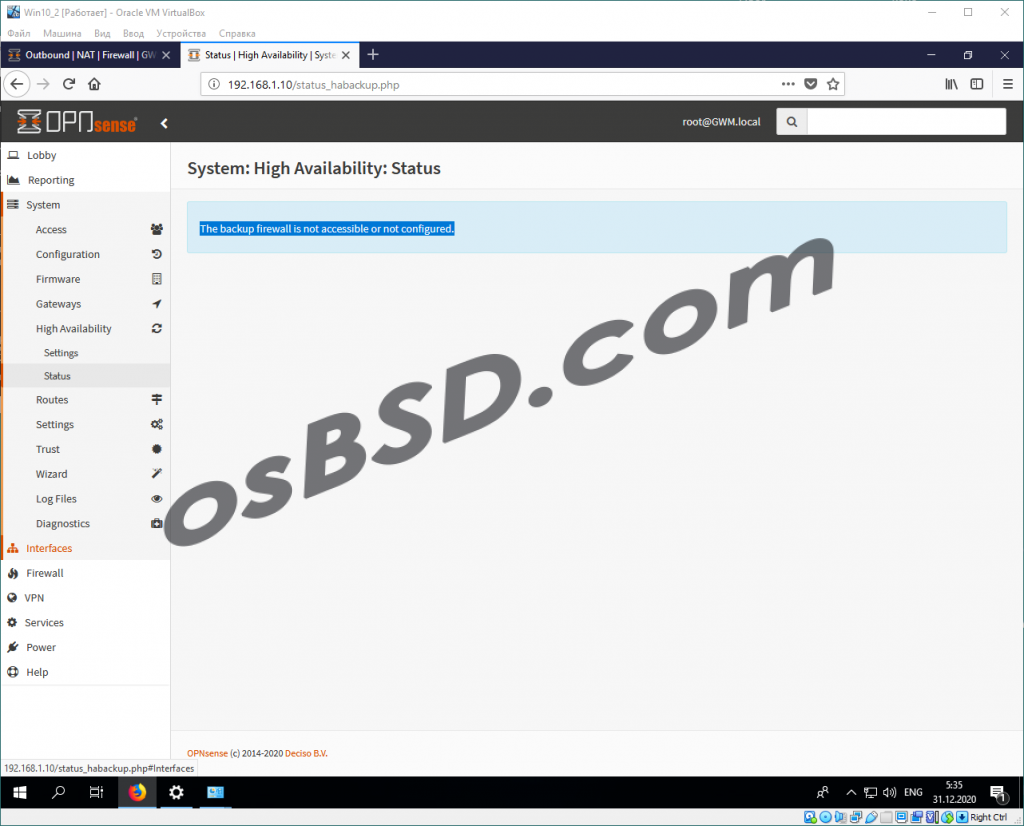

Проверять сразу статус на главном файрволе, без настройки второго, смысла нет. Вы получите сообщение о необходимости настройки резервного файрвола:

The backup firewall is not accessible or not configured.

Настраиваем второй «GWS» файрвол. Раздел «Configuration Synchronization Settings (XMLRPC Sync)» пропускаем и оставляем полностью пустым.

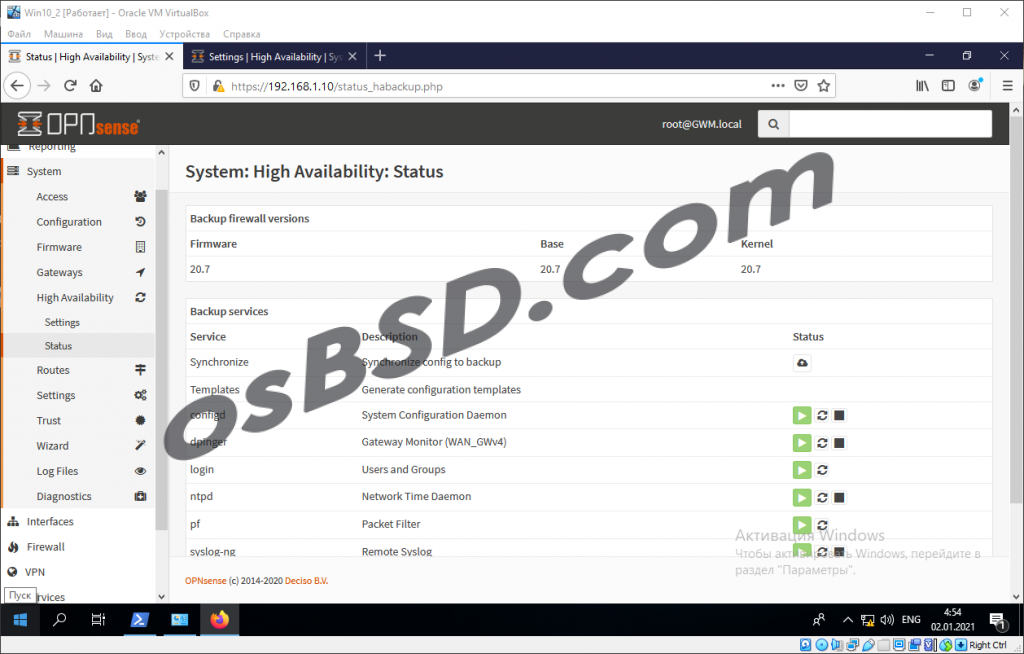

Возвращаемся на первый и проверяем статус

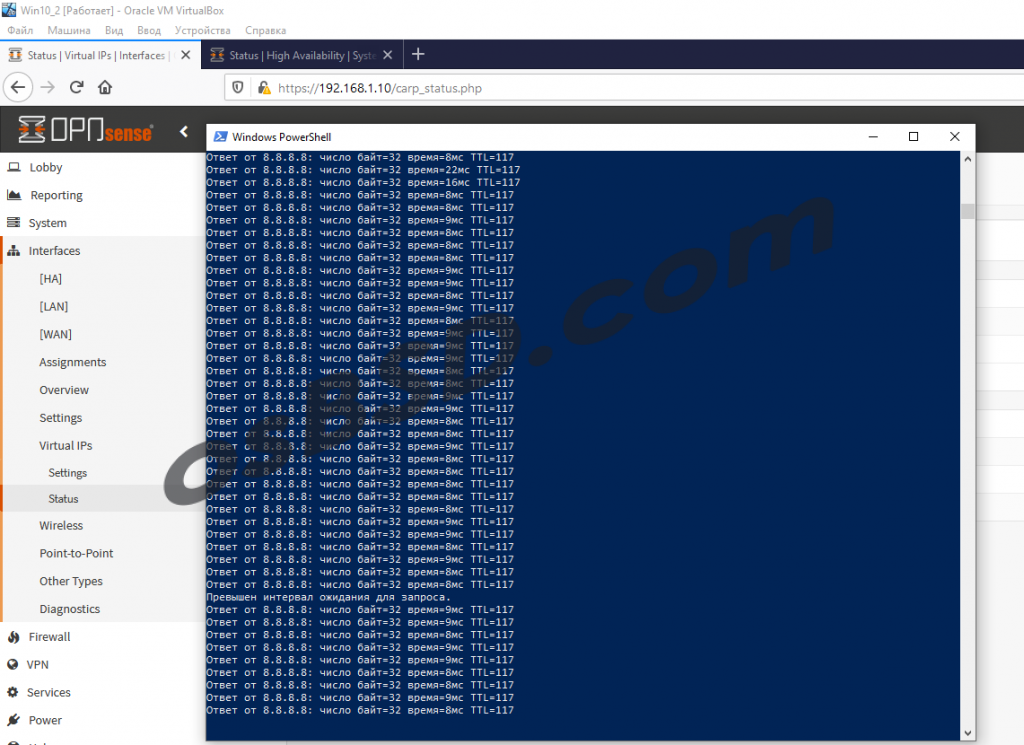

Перезагружаемся и наслаждаемся отказоустойчивым решением

Тестировал отключением WAN интерфейса на главном OPNsense. Теряется один пакет. Аналогичная ситуация если главный файрвол вернулся и стал опять активным.

настроил так же, но почему то не пингуется виртуальный ip адрес LAN. Соответственно схема не работает. Что может быть?