Ошибка при загрузке правил (Filter Reload) на pfSense

Задача:

---------------------------------------------------------------Найти причину возникновения ошибки «cannot define table bogonsv6: Cannot allocate memory» и найти решение проблемы

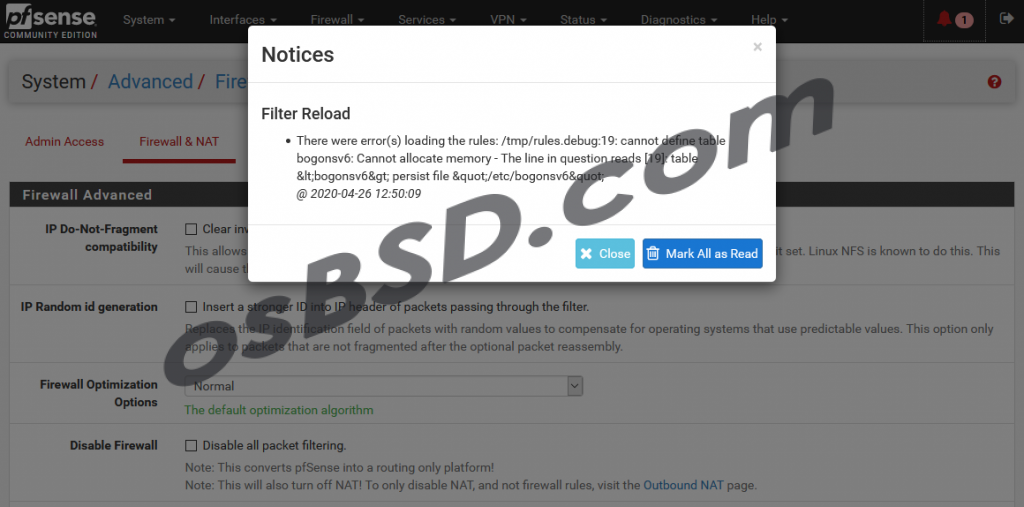

В логах сервера появилась ошибка:

Notices

Filter ReloadThere were error(s) loading the rules: /tmp/rules.debug:19: cannot define table bogonsv6: Cannot allocate memory — The line in question reads [19]: table <bogonsv6> persist file «/etc/bogonsv6» @ 2020-04-26 12:50:09

При авторизации в веб-интерфейсе маршрутизатора, и перепроверки ошибки, видим следующее

В имени файла на который маршрутизатор ссылается с ошибкой, присутствует слово BOGON.

Bogon IP или Bogon network — это зарезервированные диапазоны IP адресов, которые не используются в глобальной сети или еще не были закреплены ни за одним провайдером в мире (свободные/пустые диапазоны адресов). Также к этим диапазонам можно отнести адреса для внутреннего использования такие как:

- 10.0.0.0 — 10.255.255.255 (Маска подсети 255.0.0.0 или /8) — Адреса класса А

- 172.16.0.0 — 172.31.255.255 (Маска подсети 255.240.0.0 или /12) — Адреса класса В

- 192.168.0.0 — 192.168.255.255 (Маска подсети 255.255.0.0 или /16) — Адреса класса С

- петлевые интерфейсы (зарезервирован диапазон 127.0.0.0 — 127.255.255.255)

Эти адреса не распространяются по сети интернет и от внешнего мира отделены NAT или Proxy сервером. Получается что pfSense фильтрует Bogon сети.

Зачем же фильтровать bogon? Естественно, что частные сети отделены от интернета средствами компании или провайдера. А из свободных диапазонов прислать пакет просто некому, так как они пусты и безжизненны. Поэтому если мы получаем пакет с source-IP одной из bogon сети, ничего хорошего это значить не может, это пакет из неоткуда. bogon IP часто пользуются для вредоносных атак.

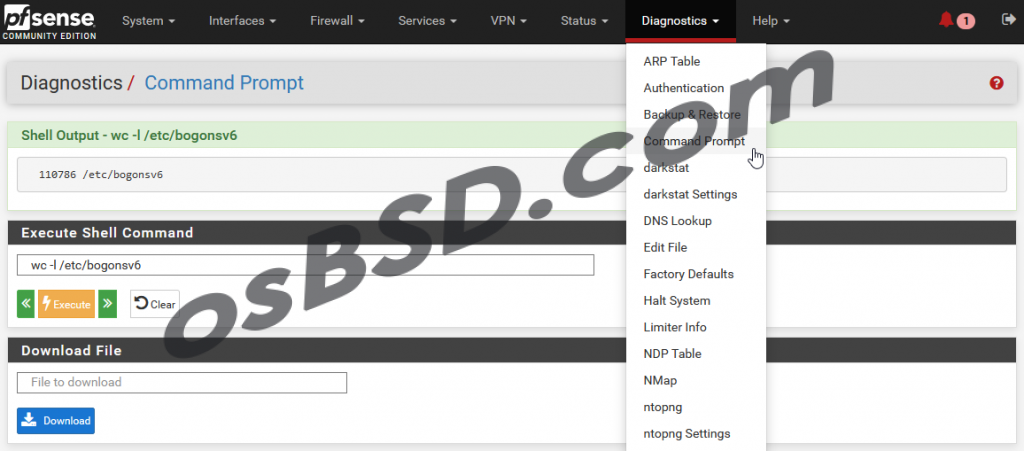

Проверим файл «/etc/bogonsv6». В нём содержится 110786 строк

Посмотрим содержимое файла, выведем первые его 10 строк

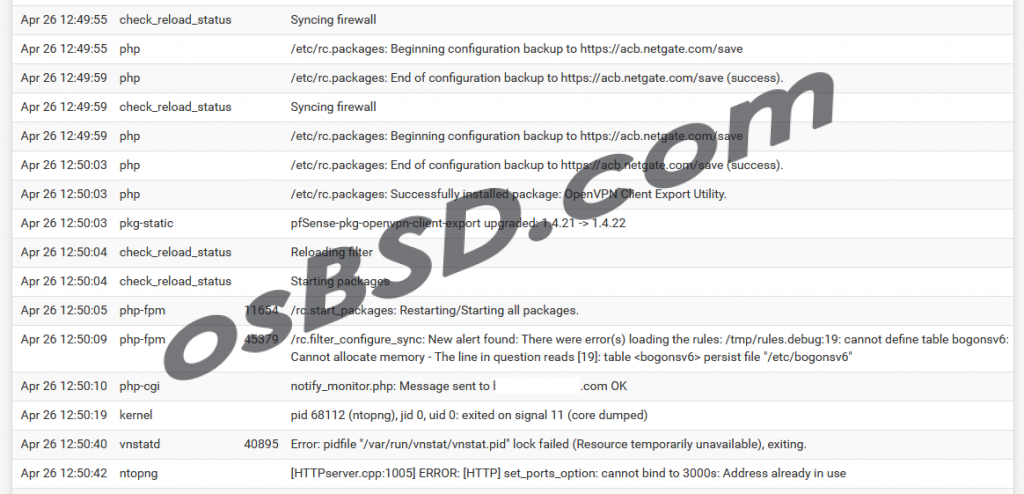

Смотрим события в логах в период возникновения ошибки: «Status > System Logs > System > General»

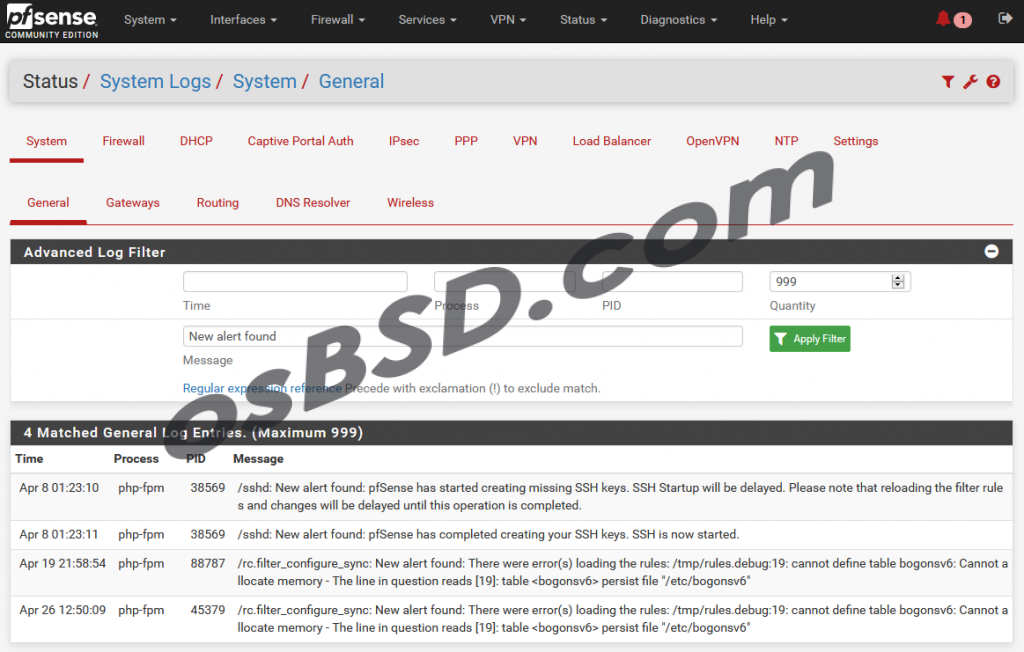

Ищем аналогичные ошибки

Смотрим события в логах за другое число с аналогичной ошибкой:

Из документации. При перезагрузке правил фильтра, на не продолжительное время присутствуют старые и новые правила. Если они выходят за параметр «Firewall Maximum Table Entries», появляется данное предупреждение.

Решение: «System > Advanced > Firewall & NAT»

Меняем параметр «Firewall Maximum Table Entries» с 400000 на 600000

Ответом на вопрос: «Почему так много?», будет описание параметра.

Maximum number of table entries for systems such as aliases, sshguard, snort, etc, combined.

Note: Leave this blank for the default. On this system the default size is: 400000

Это не только таблицы фаервола, но и других сервисов. А их установлено на этом маршрутизаторе не мало )

Свежие комментарии